Les accès aux applications informatiques de plus en plus vulnérables

En quelques années, notre utilisation de l’informatique en entreprise a totalement changé, particulièrement ces derniers mois.

Nous sommes passés d’un univers centré sur des équipements locaux (serveur -AD-, Firewall, postes fixes), facilement contrôlable à une architecture orientée Cloud (hybride), privilégiant l’autonomie de l’utilisateur.

La crise sanitaire et le recours massif au télétravail n’a fait qu’accélérer cette tendance.

La transformation digitale tant espérée depuis des années ; avançant à pas comptés ; adoptée frileusement par une partie des utilisateurs, était censée être pilotée par le CEO, le DSI ou des professionnels (consultants extérieurs). Elle a finalement été décidée et actée par le Covid-19 en quelques mois !

Résultat : chaque utilisateur peut accéder de n’importe ou aux ressources de l’entreprise avec un simple log et un mot de passe ; par le biais de différents portails ; avec différents « devices » qui ne sont pas forcément fournis et maintenu par l’entreprise :

Messagerie, Drive, espace de travail collaboratif, CRM, logiciel de gestion commerciale, de comptabilité, etc.

Ces mots de passe sont censés être complexes et doivent être changé régulièrement. À part quelques « bonnes & bons élèves » personne ne s’astreint à cette discipline. Nous ne sommes pas censés les communiquer. Les hackeurs rivalisent d’ingéniosité pour engager des utilisateurs pas toujours correctement sensibilisés à leur communiquer directement : Hameçonnage, « phishing », réinitialisation du mot de passe, enregistrement des frappes.

Le mot de passe ne suffit plus dans la protection des accès utilisateurs

Des sites internet se font pirater ou ne sont pas assez sécurisés et des millions de logs et de mots de passe se retrouvent disponibles sur le « Dark web ».

Les exemples sont légion, des centaines de milliers d’identifiants de compte Zoom sont en vente.

Dans ces deux derniers cas, la complexité du mot de passe ne sert à rien, les pirates les ont déjà en main et disposent même d’outils leur permettant de déduire les quelques changements de caractères que la plupart d’entre nous, appliquons sur nos mots de passe habituels pour en créer de soi-disant nouveaux.

Plus de 50% des utilisateurs réutilisent leurs mots de passe ou n’y apportent que des modifications mineures.

Il faut ajouter à cela que la migration vers le Cloud à pas forcé s’est souvent faite dans la précipitation et sans véritable cloisonnement des ressources.

Résultat : personne n’est à l’abri et des données sensibles de l'entreprise peuvent être irrémédiablement compromises ou supprimées.

Ce n’est pas qu’une question de moyens et de compétences, des grands comptes se sont fait piéger.

En termes de cybersécurité, les bonnes vieilles méthodes de protection déployées sur site ne sont plus suffisantes et la sensibilisation des utilisateurs ne suffit pas.

Le constat actuel : 81% des entreprises avouent ne pas gérer les vulnérabilités des ressources dans le Cloud.

Résultat : les « hackers » l’ont bien enregistré et l’année écoulée a vu le nombre d’attaques dans le Cloud augmenter de 640 %.

Alors, nous pouvons parler d’audit, de test d’intrusion, de « pentest« , prévoir des réunions sans fin, écrire des beaux rapports et lancer une énième sensibilisation des utilisateurs sur l’importance d’avoir un mot de passe fort et unique…

Pourquoi mettre en place une Authentification Multi Facteur ?

Celle-ci bloque 99,9 % des attaques de compromission de compte.

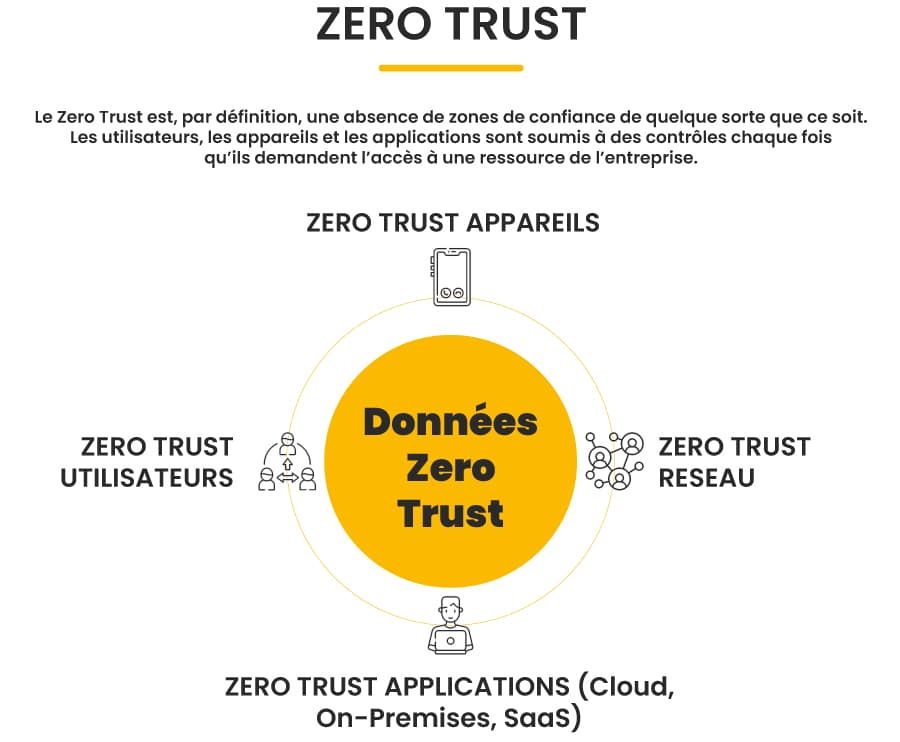

Cette technologie est au centre du concept du « zéro trust« , qui va mettre l’identité de l’utilisateur au centre de la sécurité du réseau plutôt que de tout miser sur la sécurisation d’un réseau local.

Les principes du Zero trust :

- Des dangers sont présents en permanence sur le réseau, à l’intérieur ou à l’extérieur.

- Tous les flux doivent être authentifiés et autorisés.

- Les logs doivent être analysés et les règles ne sont pas figées, mais évoluent en fonction des nouvelles sources de données.

Quel est le principe de fonctionnement de l’Authentification Multi Facteurs ?

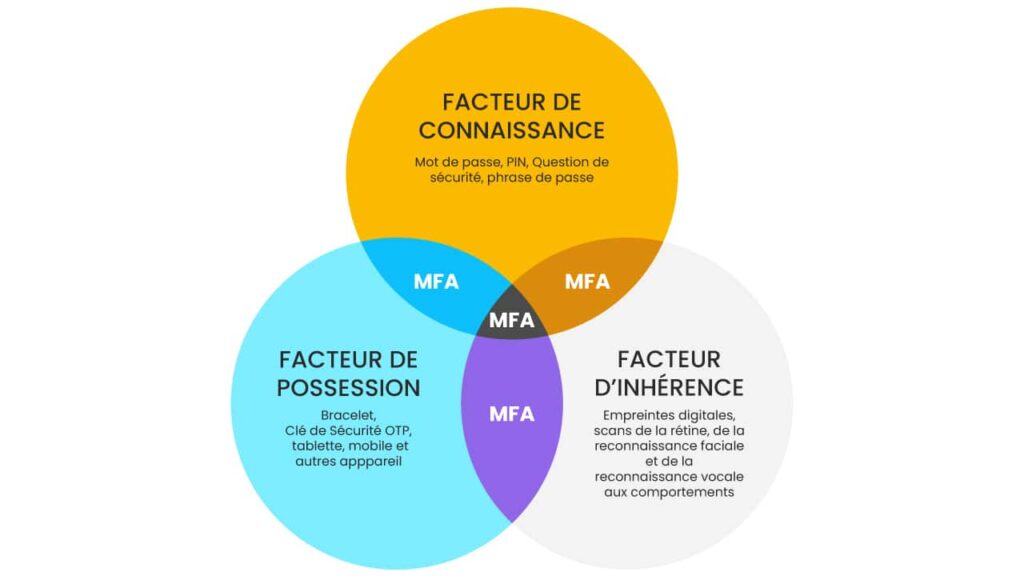

Pour qu’une authentification soit dite forte, il faut que les identifiants d’un utilisateur proviennent d’au moins deux parmi trois catégories de facteurs.

Dans la grande majorité des cas :

Facteur 1 – correspond à un élément que l’utilisateur est le seul à connaitre : mot de passe, phrase, nom de son chien…

L’utilisateur va classiquement saisir son log et son mot de passe pour accéder à sa ressource.

Facteur 2 – correspond à ce que l’utilisateur a en sa possession : smartphone, Token matériel.

L’utilisateur va recevoir une demande d’authentification qu’il devra valider dans un certain laps de temps.

2 facteurs suffisent pour qualifier une Authentification Multi Facteur.

Facteur 3 – Il est possible d’ajouter un troisième facteur lié directement à l’utilisateur : facteur de biométrie (empreinte digitale, rétine, voix ou visage).

L’utilisateur devra, en plus de la validation de l’authentification, procéder à l’identification d’une des caractéristiques propres à sa personne.

Il est fort probable que la combinaison des facteurs 2 et 3 se généralise à l’avenir au détriment du facteur 1, de façon à supprimer l’utilisation de mot de passe.

5 conseils avant de déployer une solution d’Authentification Multi Facteurs

Déployer une solution de MFA est assez simple, mais il est conseillé de :

1. Sensibiliser les utilisateurs en amont de la mise en place de votre solution de MFA

Tout changement dans les habitudes de travail peut induire un stress qui peut mener au rejet ou pour le moins à la résistance dans l’adoption d’une nouvelle solution.

Trop souvent, une augmentation de la cybersécurité est ressentie comme une privation de liberté ou une contrainte par l’utilisateur. Donc n’hésitez pas à communiquer sur les enjeux liés à ce déploiement.

2. Faire un état des lieux du matériel à disposition de vos utilisateurs

Si par exemple vos utilisateurs doivent s’identifier avec un smartphone, mais que ces derniers ne sont pas fournis par l’entreprise, il est possible que certains refusent fort justement d’utiliser leur smartphone personnel pour s’identifier.

Dans ce cas, il faut privilégier l’équipement de « token » physique.

3. Évaluer le périmètre d’utilisation du MFA dans votre entreprise

Il convient de bien lister et analyser les ressources de l’entreprise, leur niveau de sensibilité, le cloisonnement de ces ressources avant de définir du besoin ou pas d’une authentification forte.

Pour certaines entreprises, qui utilisent principalement un environnement Microsoft 365 (Messagerie Outlook, One Drive et SharePoint), le MFA gratuit inclus dans Microsoft 365 suffira alors largement.

Pour d’autres, optimiser la cybersécurité impliquera de protéger la session utilisateur, l’accès de leur CRM, leur logiciel de comptabilité ou des outils métier spécifiques.

Dans ce il sera nécessaire de s’équiper d’une solution dédiée.

Apo’g a sélectionné l’offre Authpoint de Watchguard qui permet à moindre coût (2 €HT par mois et par utilisateur) de bénéficier de toutes ces possibilités et qui est ultra intuitive pour l’utilisateur.

4. Prévoir une procédure si l’utilisateur ne peut accéder au « device » servant à la double authentification

Si l’utilisateur n’a pas sous la main le smartphone permettant de valider son authentification, il ne pourra pas accéder à ses ressources.

Les causes peuvent être multiples : oubli, panne, perte, vol. Le résultat en revanche sera le même : un utilisateur stressé qui ne va surement pas attendre calmement 1 journée.

Il faut anticiper ce type d’urgence et il convient donc de privilégier un accès rapide à un support pour cet utilisateur et de déclencher une série d’actions :

- Suppression des sessions en cours et nouvelle authentification de l’utilisateur.

- Dissociation du terminal et des droits d’accès correspondant.

- Idéalement, supprimer à distance les informations contenues dans le smartphone.

Vérifier que la sécurité de votre infrastructure n’est pas compromise et enfin mettre au plus vite à disposition de l’utilisateur un équipement de remplacement.

5. Accompagner les utilisateurs lors du déploiement et mettre à disposition du support sur la première semaine d’utilisation

Lors du déploiement de la solution de MFA, il conviendra de bien s’organiser et de prévoir un bon planning de déploiement avec les utilisateurs.

Une grande partie se fait à distance, mais il faudra à un moment prendre la main sur le terminal de vos utilisateurs et idéalement les accompagner dans leur première authentification.

Sans ces précautions cela peut entrainer :

- Une mauvaise compréhension de l’utilisation du MFA par l’utilisateur

- Un retard dans le déploiement et donc des failles dans la cybersécurité

- L’impossibilité pour certains utilisateurs à se connecter aux ressources.

Donc, prévoyez bien en amont votre plan de bataille et assurez-vous que les créneaux soient respectés et les utilisateurs disponibles.

Découvrez comment simplifier la mise en place de la double authentification avec WatchGuard, l’outil MFA préféré des équipes IT !