Qu’est-ce que le MFA ?

Le MFA (ou l’authentification multiple en bon français) est le fait d’utiliser plusieurs technologies pour authentifier l’identité d’un utilisateur. À l’inverse, l’authentification à facteur unique (ou simplement « authentification ») utilise une seule technologie pour attester de l’authenticité de l’utilisateur. Son objectif ? Permettre aux entreprises de maximiser la sécurité informatique tout en minimisant les contraintes pour les départements informatiques. Le MFA est le fruit d’une réflexion des acteurs de la sécurité suite au constat que l’authentification est la source principale de (presque) tous les types d’attaques informatiques. Et pour cause : l’authentification est une action nécessaire pour que chaque utilisateur puisse accéder à tout type d’outils informatiques. Les directions juridiques, financières, les opérationnels – ressources humaines, achats, commerciaux travaillent quotidiennement sur des outils hébergés sur le cloud, utilisent des sessions à distance ou se connectent sur des outils hébergés sur leur réseau en local.

En résumé, les équipes ont besoin d’améliorer leur position de sécurité et vont éviter des attaques informatiques pouvant couter cher à l’entreprise. Une solution d’Authentification Multi Facteurs peut les aider précisément sur ce point.

Quels facteurs d’authentification sont utilisés par le MFA ?

Il existe 3 familles d’authentification pour le MFA :

- Quelque chose que vous connaissez (facteur de connaissance) : Les utilisateurs saisissent un mot de passe, code PIN, phrase de passe ou encore un ensemble de questions de sécurité et leurs réponses correspondantes.

- Quelque chose que vous avez (facteur de possession) : Aujourd’hui, la plupart des utilisateurs installent une application d’authentification sur leur smartphone pour générer des clés de sécurité OTP (One Time Password).

- Quelque chose que vous êtes (facteur d’inhérence) : Les utilisateurs peuvent s’authentifier grâce aux empreintes digitales, des scans de la rétine, de la reconnaissance faciale et de la reconnaissance vocale aux comportements (comme la vitesse ou la force avec laquelle la personne tape ou glisse sur un écran).

Quels sont les autres types d’authentification multifacteur ?

Les méthodes d’authentification multifacteur (MFA) évoluent constamment et intègrent de plus en plus d’outils basés sur l’apprentissage automatique et l’intelligence artificielle (IA). C’est pourquoi, il existe 2 autres types d’authentification multifacteur (MFA) :

- L’authentification basée sur l’emplacement. Cette méthode vérifie l’adresse IP et la géolocalisation de l’utilisateur pour confirmer son identité. Elle peut être utilisée seule ou combinée avec d’autres facteurs d’authentification, tels que le mot de passe ou l’OTP.

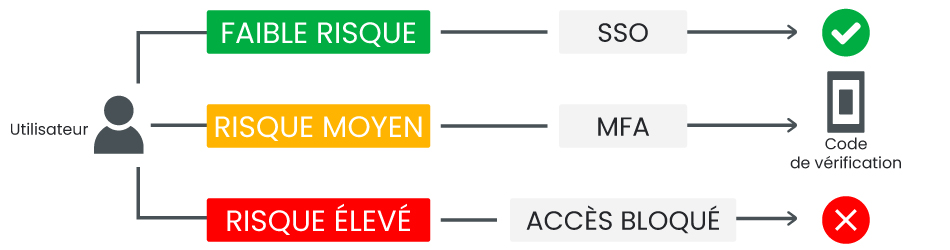

- L’authentification adaptative ou basée sur les risques est un autre type d’authentification MFA. Cette méthode prend en compte plusieurs facteurs supplémentaires, tels que le contexte et le comportement de l’utilisateur lors de l’authentification. Ces facteurs permettent de calculer un niveau de risque associé à la tentative de connexion. Selon le niveau de risque, l’utilisateur peut être invité à fournir un facteur d’authentification supplémentaire ou autorisé à se connecter. L’authentification adaptative peut être très utile dans les situations où des activités inhabituelles sont détectées, par exemple, si l’utilisateur tente de se connecter à partir d’un lieu ou d’un appareil inhabituel. Dans ce cas, l’utilisateur peut être invité à fournir un facteur d’authentification supplémentaire, tel qu’un code envoyé par SMS à son téléphone.

Il est essentiel d’adopter une stratégie de MFA efficace pour protéger les données de votre entreprise contre les cybercriminels. Une bonne approche de sécurité peut permettre à votre entreprise d’économiser du temps et de l’argent à long terme.

Qu’est-ce qu’une solution d’Authentification Multi Facteurs ?

Les équipes informatiques ont besoin de disposer d’une solution sûre qui jauge les attaques potentielles et agit en conséquence avant que tout dommage ne soit causé, pas seulement lorsque l’équipe informatique intervient. Les outils MFA arrêtent réellement les attaques informatiques.

Les solutions MFA (pour Multi-Factor Authentification) sont des solutions abordables, faciles à déployer et largement évolutives. Elles éliminent les barrières entre les PME/TPE et l’adoption d’un outil de protection informatiques de ses utilisateurs.

Note : Watchguard propose une solution MFA qui permet aux utilisateurs de visualiser et de gérer toutes les tentatives de connexion. En tant que solution basée sur le Cloud, le service MFA AuthPoint de Watchguard est doté d’une interface pratique et intuitive permettant aux entreprises d’afficher les rapports et les alertes, de paramétrer et de déployer la solution.

Comment la MFA améliore-t-elle la protection de l’utilisateur ?

Les MFA (comme Watchguard) permettent aux entreprises de forcer les utilisateurs finaux à se soumettre au processus d’authentification avant d’accéder à des applications, VPN et réseaux cloud sensibles.

Comment ? Grâce à un système intelligent :

- Les tokens matériels AuthPoint sont des dispositifs électroniques scellés, conçus pour générer des mots de passe sécurisés à usage unique (OTP) toutes les 30 secondes.

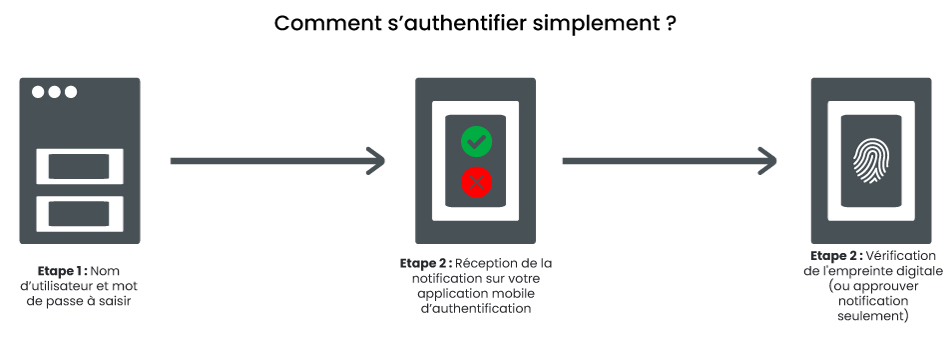

- L’application AuthPoint de WatchGuard permet aux utilisateurs de s’authentifier directement depuis leur propre smartphone. L’application dédiée simplifie l’authentification grâce à un message Push, et permet même de s’authentifier hors ligne en scannant un QR code à l’aide de l’appareil photo de votre smartphone.

- Des rapports et des tableaux de bord. Vous profitez d’une vue à 360° sur les alertes de sécurité.

- Une simple procédure en 5 étapes dans WatchGuard suffit pour être prêt(e) à configurer vos utilisateurs. Aucun token n’est nécessaire : authentifiez-vous grâce à une simple appli sur votre smartphone.

- Basé dans le Cloud. AuthPoint est entièrement gérable dans WatchGuard Cloud. Paramétrer les services, gérer les tokens, le tout à partir d’une seule interface.

Vous l’aurez compris : les solutions de MFA accompagnent les entreprises au quotidien !

Pourquoi utiliser une solution MFA ?

La question est légitime. Généralement, les entreprises favorisent l’autonomie et la responsabilité des collaborateurs dans la sécurité de leur accès : choisir un mot de passe complexe, sensibiliser les utilisateurs à ne pas utiliser le même mot de passe sur tous leurs outils. Ces entreprises vont plutôt choisir d’investir dans un gestionnaire de mots de passes.

En réalité, 80 % des utilisateurs utilisent le même mot de passe pour leurs applications informatiques.

La réponse est assez simple : les mots de passe ne suffisent plus à sécuriser les données des clients. Les entreprises doivent présumer que les mots de passe de leurs clients sont vulnérables et compromis d’avance. En partant de là, elles doivent mettre en œuvre une deuxième ligne de défense afin que les « hackers » ne puissent pénétrer dans les comptes d’utilisateurs.

Au-delà de ce constat, elles doivent trouver le bon équilibre entre sécurité et ergonomie au travers d’une authentification adaptée ?

Responsabiliser et sensibiliser les collaborateurs à la sécurité informatique n’est décidément plus pratique. Et que s’équiper d’une solution MFA peut se révéler très utile.

Pour conclure, la solution MFA est un moyen simple et rentable d’améliorer efficacement la sécurité des entreprises. Pour les directions informatiques, les solutions MFA permettent de protéger les accès de leurs utilisateurs finaux 10 fois plus vite et efficacement (qu’ils viennent du pôle achat, juridique, marketing ou fournisseur). De plus, la MFA fait économiser plusieurs milliers d’euros par an sur la protection de leur infrastructure informatique.

La MFA pour Microsoft 365

La MFA est disponible dans de nombreux systèmes cloud, y compris Office 365 de Microsoft. Office 365 utilise par défaut Azure Active Directory (AD) comme système d’authentification, qui a des limitations, notamment en termes d’options de facteur d’authentification supplémentaire.

Il n’y a que quatre options disponibles : Microsoft Authenticator, authentification par SMS, authentification par la voix et jeton OAuth.

L’ajout de certaines options de MFA peut également entraîner des coûts de licence supplémentaires, et il peut être difficile de contrôler les utilisateurs qui doivent utiliser la MFA.

Cependant, les solutions d’authentification proposées par Apo’g offrent un plus grand nombre d’options de facteur d’authentification MFA, qui peuvent être intégrées plus facilement aux applications non-Microsoft.