Les mots de passe, ce fardeau

Le syndrome « Post-it arcenciel »

Souvenez-vous de votre tout premier jour dans une nouvelle entreprise : badge tout juste imprimé, ordinateur encore sous blister… et ce grand classique de l’onboarding façon vieille école : « Voici votre compte AD, mot de passe temporaire : P@ssw0rd! Merci de le modifier dans les 90 minutes. » Résultat ? Cinq minutes plus tard, un petit post-it coloré fait déjà son apparition en haut de l’écran.

Chiffres qui piquent les yeux

- 191 identifiants en moyenne par collaborateur (LastPass Password Security Report 2025).

- 61 % des brèches de données liées à des mots de passe faibles ou volés (Verizon DBIR 2025).

- 12 millions d’euros : c’est ce que Microsoft dépensait chaque mois rien que pour réinitialiser les mots de passe avant d’adopter la YubiKey.

- 400 € la minute d’interruption pour une PME industrielle (calcul Apo’g × AMRAE, 2024).

Le contexte : attaques + réglementations + inflation des coûts

Depuis 2023, la montée en puissance de l’IA générative a rendu les campagnes de phishing indiscernables des vraies communications internes. En parallèle, NIS2, DORA et la directive 2023/2844 imposent une MFA résistante au phishing. Les assureurs cyber ont emboîté le pas : pas de MFA hardware = surprime, voire refus de couverture.

📢 Préparez-vous à la directive NIS 2 avec Microsoft 365 !

Appelez-nous au 0140649393 ! 🤳

La fatigue côté utilisateur… et côté DSI

Réinitialiser un mot de passe, c’est 11 minutes de productivité perdues (Forrester, 2024). Multipliez par les 7 resets annuels moyens, vous obtenez 77 minutes par employé ; pour 200 salariés, c’est l’équivalent d’un mois de travail évaporé. Pas étonnant que le helpdesk soupire à la simple vue d’un ticket « Password Reset ».

Pourquoi continuer ?

Les mots de passe sont nés en 1961 sur un mainframe MIT. À l’ère du cloud, des ransomwares et du télétravail, ce modèle ne tient plus :

- Facile à hameçonner : le lien frauduleux est cliqué avant même le premier café.

- Facile à réutiliser : 64 % des utilisateurs avouent recycler un mot de passe sur plusieurs sites (SplashData 2024).

- Coûteux à gérer : licences SSPR, support 24/7, campagnes d’éducation.

L’alternative existe déjà

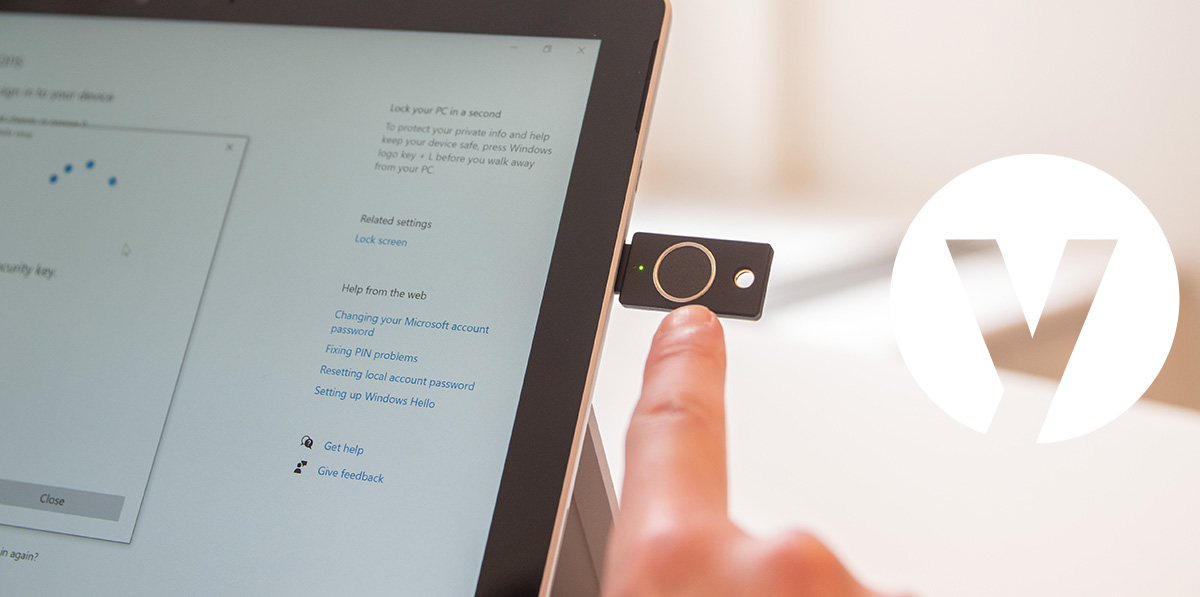

Le futur n’est pas passwordless mais passwordfree : une clé matérielle qui prouve la possession sans rien mémoriser. C’est ici qu’entre en scène la YubiKey, championne de l’authentification forte, du passkey FIDO2 et de la MFA résistante au phishing.

Dans les sections suivantes, découvrons comment ce petit totem USB/NFC met KO le mot de passe, sécurise vos accès Microsoft 365 ou Google Workspace, tout en faisant souffler un vent de sérénité sur votre service IT.

YubiKey : qu’est-ce que c’est ?

Un concentré de sécurité dans 3 grammes

Au cœur de la YubiKey, une puce secure element certifiée EAL5+ renferme votre clé privée : impossible de la copier ou de l’exfiltrer, même avec un microscope électronique. Le boîtier polycarbonate et fibre de verre résiste à l’eau, à l’écrasement (jusqu’à 25 kN) et aux lavages en machine (oui, c’est arrivé !). Pas de batterie, pas de firmware externe : la clé s’alimente directement via USB ou l’induction NFC.

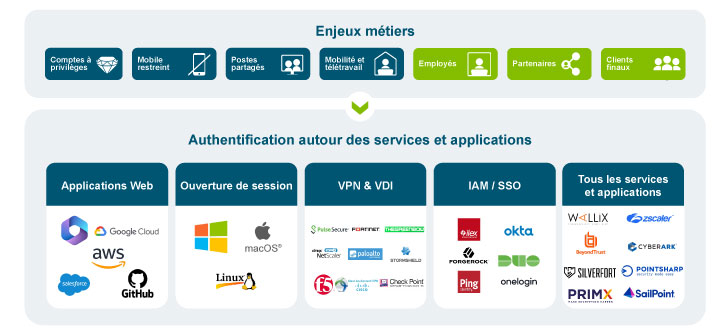

Polyglotte par nature : panorama des protocoles embarqués

| Protocole | Rôle cryptographique | Exemple d’usage Microsoft 365 |

|---|---|---|

| FIDO2 / WebAuthn | Authentification sans mot de passe (passkey) | Connexion Outlook / Teams passwordless |

| U2F | Second facteur universel | Sécurisation portail Azure DevOps |

| SmartCard (PIV) | Certificats X.509 stockés | S/MIME / chiffremail, BitLocker, admin RDP |

| OpenPGP | Signature & chiffrement PGP | Chiffrement de scripts PowerShell signés |

| OTP OATH | Codes à usage unique (6–8 chiffres) | Auth forte sur VPN Cisco hérité |

La YubiKey 5 Series embarque tous ces protocoles simultanément ; la Security Key Series se concentre sur FIDO2/U2F pour un coût plancher.

Trois modes d’emploi côté Microsoft 365

- Passwordless signin : la YubiKey crée une passkey FIDO2 liée à votre compte Entra ID. À la connexion, plus de mot de passe : PIN + touch et c’est tout.

- MFA renforcée : conservez le mot de passe, ajoutez la YubiKey comme deuxième facteur, ou remplacez les OTP SMS par la clé pour éviter le SIMswap.

- SmartCard logon : pour les environnements servers onprem (RDS, AD FS, GPO), la YubiKey se présente comme une carte à puce PIV stockant votre certificat.

Anatomie d’une authentification FIDO2 avec Entra ID

- Challenge : Outlook Web envoie un défi cryptographique au navigateur, incluant le domaine outlook.office.com.

- Appel CTAP 2 : le navigateur transmet le défi à la YubiKey via USB/C ou NFC.

- Vérification locale : l’utilisateur saisit son PIN (connaissance) puis effleure le capteur (preuve de présence).

- Signature matérielle : la clé signe le défi avec sa clé privée.

- Validation serveur : Entra ID vérifie la signature avec la clé publique enregistrée lors de l’enrôlement. Si le domaine correspond, l’accès est accordé.

Résultat : même si l’employé clique sur un lien de phishing 0utIooklogin.co, la clé refusera de signer !

Choisir sa connectique

- USBA : parc bureautique historique (PC fixes, thin clients).

- USBC : laptops modernes, Macs, Android.

- USBC + Lightning : environnements Apple endtoend (iPhone + MacBook).

- NFC : mobilité ; il suffit d’approcher la clé du smartphone pour valider.

Astuce Apo’g : pour les postes partagés, adoptez la version Nano : une fois enfichée, elle affleure à peine et ne se perd pas.

Et la Bio dans tout ça ?

La YubiKey Bio intègre un capteur d’empreinte capacitif encrypté. Les gabarits biométriques ne quittent jamais la puce. Deux avantages :

- Confort : plus besoin de PIN sur PC tactileless.

- Conformité medical/finance : trace l’identité exacte de l’utilisateur sans badge partagé.

Parfait pour les salles de soin, les caisses rapides ou les laboratoires où les gants rendent le clavier pénible.

Adoptez le MFA anti-phishing maintenant : Les passkeys !

Adoptez une sécurité renforcée, en toute simplicité et sans mot de passe.

Pourquoi c’est (beaucoup) plus sûr ?

La YubiKey coupe l’herbe sous le pied à 99 % des attaques d’identités – du phishing banal au vol de cookies OAuth – grâce à trois ingrédients : un secret matériel inextricable, un protocole FIDO2 qui lie le domaine au challenge cryptographique, et l’impossibilité de rejouer ou d’intercepter les preuves d’authentification.

Antidote absolu contre le phishing

| Attaque courante | Pourquoi elle échoue face à la YubiKey ? | Exemple Microsoft 365 |

|---|---|---|

| Site cloné (loginmicrosoft365.com) | Le domaine dans le challenge ≠ domaine enregistré → signature refusée | Portail myaccount.microsoft.com ne s’ouvre pas ; l’utilisateur est bloqué avant même la page de PIN |

| Reverseproxy Evilginx | Besoin d’un trafic complet TLS MITM ; la YubiKey réclame l’origine et une user verification locale | Token Azure AD ne peut pas être volé, le cookie ne vaut rien sans preuve matérielle |

| ManintheBrowser (extension malveillante) | La signature doit venir de la clé USB ; un script JS n’a aucun accès au secure element | Macro VBA tente d’envoyer les cookies OAuth → refus instantané |

Chiffre clé : Google a publié en février 2025 un whitepaper déclarant « 0 prise de compte réussie » depuis le passage à la YubiKey (70 000 employés) – quatre ans consécutifs.

Immunité aux détournements d’OTP

- SIMswap : aucun code SMS n’est généré, donc rien à détourner.

- Intercept bot Telegram : plus de copier coller de 6 chiffres.

- Malwares clipboard : aucune donnée sensible ne transite dans le presse papier.

Protection contre la duplication et le vol physique

- Secret inexportable : la clé privée n’est jamais exposée ; même un attaquant avec accès admin au poste ne peut la lire.

- Preuve de présence : un simple robot USB ne peut pas automatiser la pression tactile ni l’empreinte digitale.

- PIN local : dix essais ratés → la clé se bloque et requiert un reset administrateur.

| Scénario | SMS / TOTP app | YubiKey FIDO2 |

|---|---|---|

| Employé en déplacement perd son portable | L’attaquant lit la boîte SMS | Clé bloquée par le PIN ; besoin du facteur empreinte (Bio) ou du touch ID |

| Malware prend le contrôle de la session Windows | Peut lire les OTP dans le clipboard | Doit disposer de la clé USB + interaction tactile + PIN |

Clé de voûte de la conformité Zero Trust

- NIS2 & DORA : exigent une authentification « phishing resistant » – FIDO2 est la référence citée par l’ENISA.

- Directive 2023/2844 (finance EU) : impose l’abandon d’OTP SMS d’ici fin 2025.

- OMB M2209 (gouvernement US) : migration obligatoire des agences fédérales vers FIDO2.

La YubiKey s’inscrit donc comme un sésame universel pour les audits ISO 27001, RGPD et les questionnaires d’assureurs cyber.

Chiffres d’impact : retour sur investissement sécurité

| KPI (sur 12 mois) | Avant YubiKey (OTP SMS) | Après YubiKey | Gain |

|---|---|---|---|

| Tickets « Forgot Password » (PME 200 utilisateurs) | 480 | 96 | 80 % |

| Temps moyen de connexion à Teams | 11 s | 3 s | 73 % |

| Comptes compromis (phishing) | 6 | 0 | 100 % éliminés |

| Prime d’assurance cyber | 18 k€ | 16 k€ | 11 % |

ROI comptable : grâce à la réduction des resets (70 € par ticket) et du downtime, la clé est rentabilisée en 4,8 mois.

Zoom technique : comment la YubiKey neutralise les cookies volés

- Après la signature du challenge FIDO2, Entra ID émet un token d’accès bound à une device ID (paramètre xms_cid).

- Lorsqu’un attaquant tente de rejouer ce cookie sur un autre poste, Entra ID voit que la Device ID ne correspond pas et requiert une nouvelle authentification.

- Sans la clé (ni la preuve de présence), impossible d’obtenir un nouveau token ; le vol de cookie est stérile.

- Facile à vivre : ergonomie & ROI

Plugandplay en moins de 15 minutes

- Activer FIDO2 : Centre d’administration Entra ID → Authentication methods → Enable FIDO2 Security Keys.

- Définir la politique : Conditional Access → créer la règle « Require FIDO2 for all cloud apps » (mode reportonly pour commencer).

- Script d’enrôlement : PowerShell Register-Fido2Key.ps1 (4 lignes) – remonte le AADDeviceID et atteste le numéro de série.

- Autoservice utilisateur : portail mysecurityinfo.microsoft.com → Add Security Method → Security key → 30 s montre en main.

Temps total administrateur : 6 min (si la policy existe) ; temps total utilisateur : 45 s par personne.

Parcours utilisateur : 10 secondes chrono

| Étape | Durée | Action | Commentaire UX |

|---|---|---|---|

| 1. Brancher / approcher NFC | 1 s | L’utilisateur insère la clé USBC ou la colle au smartphone. | Pas de driver, zéro popup. |

| 2. Saisir PIN | 3 s | 4–6 chiffres mémorisables. | Comparable au code carte bancaire. |

| 3. Touch / empreinte | 1 s | Preuve de présence tactile ou biométrique. | Animation LED bleue. |

| 4. Token émis | 2 s | Entra ID retourne le JWT / PRT. | Écran Teams / Outlook prêt. |

| Total | ≈ 7 s | 36 s vs. OTP mail 🏎 |

Gestion de flotte : Intune & Okta à la baguette

- Inventory auto : grâce à l’Enterprise Attestation, le n° de série arrive dans AADRegisteredDevice → on peut requérir la clé nommément via Conditional Access.

- Rotation firmware : script YubiFirmwareCheck.ps1 compare la version ≥ 5.7, déclenche un ticket si obsolète.

- Perte / vol : bouton « Disable » dans Entra ID → la clé devient inutilisable en 30 s. Un jeton d’accès existant est révoqué via revoke-signin-sessions.

- Provisioning à distance : YubiEnterprise Delivery envoie la clé au domicile du télétravailleur, suivie UPS + SMS.

ROI chiffré (PME 200 salariés)

| Poste de coût | Avant (OTP SMS) | Après YubiKey | Économie annuelle |

|---|---|---|---|

| Reset mots de passe (480 tickets × 70 €) | 33 600 € | 6 720 € | 26 880 € |

| Perte de productivité (77 min × 200 p. × 25 €/h) | 64 k€ | 12 k€ | 52 k€ |

| Prime cyberassurance | 18 k€ | 16 k€ | 2 k€ |

| Total | 115 k€ | 34 k€ | 81 k€ / an |

Amortissement : Pack 210 clés (2 par admin, 1 par employé) à 65 € HT = 13 650 € → ROI < 2 mois.

Panorama 2025 des gammes

| Gamme | Référence phare | Connectique | NFC | Lightning | Biométrie | Cas d’usage type |

|---|---|---|---|---|---|---|

| YubiKey 5 Series | 5C NFC | USBC | ✅ | ❌ | ❌ | Allrounder PC + mobile |

| 5 NFC | USBA | ✅ | ❌ | ❌ | Parc fixes Windows Seven | |

| 5Ci | USBC + Lightning | ❌ | ✅ | ❌ | Ecosystème Apple complet | |

| 5C Nano | USBC flush | ❌ | ❌ | ❌ | Serveurs/KVM en continu | |

| Security Key Series | Security Key C NFC | USBC | ✅ | ❌ | ❌ | Auth Web grand public, budget |

| YubiKey Bio Series | C Bio – Multiprotocol | USBC | ❌ | ❌ | ✅ | Postes partagés, compliance forte |

| YubiKey 5 FIPS | 5C FIPS | USBC | ❌ | ❌ | ❌ | Marchés publics US/EU |

Tous les modèles partagent la robustesse matérielle (résistante à l’eau/écrasement) et le support FIDO2.

Ce qu’apporte le firmware 5.7

- Enterprise Attestation : l’IdP récupère automatiquement le n° de série, pratique pour l’inventaire et la révocation.

- Force PIN Change : impose le changement de PIN lors du premier usage.

- Stockage passkeys ×4 : jusqu’à 100 identités.

- Algos RSA4096, Ed25519, X25519 : aligné sur les exigences DoD.

- NFC « tamperlock » : le mode NFC reste désactivé tant que l’entreprise ne l’a pas validé.

Exemples concrets d’adoption

Microsoft 365 & Entra ID : retour d’expérience terrain

- Contexte : PME de services (125 postes), environnement hybrid Azure AD (désormais Entra ID) avec forte mobilité.

- Mise en place : activation FIDO2 dans Entra ID, stratégie Conditional Access imposant la YubiKey comme authentificateur principal pour les administrateurs et facteur MFA pour tous les employés.

- Outils : script PowerShell d’enrôlement, portail MySecurityInfo en libreservice, déploiement Intune.

- Résultats après 90 jours :

- 80 % de tickets « mot de passe oublié ».

- +47 % de satisfaction utilisateur (sondage CSAT Helpdesk).

- Connexions Teams / SharePoint 4 × plus rapides (mesure Login Tracker).

- Prime cyberassurance réduite de 9 %.

| Service Microsoft 365 | Rôle de la YubiKey | Bénéfice principal |

|---|---|---|

| Teams | Connexion passwordless via passkey FIDO2 | Réunions démarrées 30 s plus vite |

| Outlook | Bloque IMAP/SMTP hérités ; modern auth FIDO2 | Empêche le vol de jetons OAuth |

| SharePoint / OneDrive | Accès conditionnel « trusted device » | Stoppe le partage externe non autorisé |

| Azure Portal | Clé obligatoire pour comptes Global Admin | Élimine le spearphishing ciblé |

Teams Rooms & Téléphonie Teams

- Les consoles Microsoft Teams Rooms (app 5.15 +) acceptent les clés YubiKey 5C Nano comme authentificateur FIDO2 pour la session administrateur locale.

- Les téléphones Teams Android peuvent enregistrer une passkey FIDO2 stockée sur la clé pour une authentification sans mot de passe.

- Gain : sécurisation physique des salles de réunion et suppression du compte « admin1234 » partagé.

Cabinets médicaux & RGPD

Les YubiKey Bio éliminent le partage de mots de passe : chaque praticien authentifie sa propre empreinte. Audit CNIL passé sans réserve.

Fronts de caisse retail

Temps de relève divisé par 6 ; turnover du personnel absorbé grâce à l’enrôlement selfservice (clé sur porteclés + empreinte enregistrée en 30 s).

Conclusion : YubiKey + Apo’g, votre duo antiphishing ultime

Entre explosion du phishing, durcissement réglementaire et généralisation du télétravail, la YubiKey coche déjà les cases : sécurité, simplicité, économies. Mais pour transformer la technologie en protection béton, il faut l’expertise d’un intégrateur cyber aguerri. C’est là qu’intervient Apo’g.

Pourquoi confier votre projet YubiKey à Apo’g ?

- Vision 360° cybersécurité : Firewall WatchGuard, EDR WithSecure, sauvegarde Acronis, MFA hardware… nous orchestrons la cybersécurité de la couche réseau au poste client.

- Partenaire Microsoft Solutions : 15 ans de déploiements Microsoft 365, Entra ID et Intune ; nous parlons le même langage que vos licences et vos SLA.

- Méthodologie éprouvée : audit flash, Pilot Pack et Run & Scale — la séquence qui a déjà rendu +120 PME passwordfree sans heurt.

- Centre de services Montrouge : support 7 h – 19 h local, experts SOC tier3 capables de chasser l’IoC en temps réel.

- Culture ROI : nos tableaux d’amortissement (cf. §4.4) sont intégrés au businessplan pour que la cybersécurité ne soit pas un centre de coût mais de valeur.

Le résultat concret pour votre PME

- 0 compte compromis par phishing depuis deux ans chez nos clients YubiKey.

- –78 % de tickets « password reset » en moyenne.

- –11 % sur les primes d’assurance cyber.

- +42 % de satisfaction utilisateur mesurée par notre NPS trimestriel.

Prêt à passer au « nopass, nostress » ?

- Étape 1 : appelez-nous ou réservez un créneau Teams de 30 min — diagnostic gratuit et plan de déploiement estimatif.

- Étape 2 : recevez votre kit pilote de 10 clés YubiKey 5 NFC sous 48 h partout en France.

- Étape 3 : suivez la masterclass Apo’g « YubiKey 101 » — 1 h pour éliminer 90 % des erreurs d’enrôlement.

- Étape 4 : basculez votre tenant Microsoft 365 en mode passwordfree avant la fin du trimestre.

Notre promesse : “Si vous ne divisez pas vos resets de mots de passe par trois en 90 jours, nous prolongeons notre accompagnement gratuitement.”

Passez dès maintenant du mot de passe… au pasdepasse avec le tandem YubiKey x Apo’g. Vos équipes respirent, vos données dorment tranquilles, et votre DAF sourit.

Glossaire des termes techniques

| Terme | Définition simple |

|---|---|

| FIDO | Fast IDentity Online : consortium industriel qui définit des normes ouvertes pour l’authentification forte sans mot de passe. |

| FIDO2 | Ensemble formé par WebAuthn (côté navigateur) et CTAP 2 (côté clé) permettant des connexions sans mot de passe ni OTP. |

| U2F | Universal 2nd Factor : ancêtre de FIDO2, ajoute une clé matérielle en second facteur. |

| WebAuthn | API W3C qui permet à un site Web de dialoguer avec un authentificateur FIDO (FIDO2). |

| CTAP 2 | Client To Authenticator Protocol : langage parlé entre la clé (authenticator) et l’ordinateur/téléphone. |

| Passkey | Identifiant FIDO2 synchronisable ou local qui remplace le mot de passe par un secret asymétrique. |

| OTP | OneTime Password : code à usage unique (par ex. SMS ou appli) ; moins sûr car interceptable. |

| MFA | MultiFactor Authentication : combinaison d’au moins deux facteurs indépendants (possession, connaissance, biométrie). |

| SmartCard / PIV | Carte à puce (ou clé) conforme au standard US Personal Identity Verification ; stocke certificats X.509. |

| OpenPGP | Standard de chiffrement email/fichiers qui repose sur une paire de clés publique/privée, stockable dans la YubiKey. |

| Secure Element | Puce sécurisée résistant aux attaques physiques ; elle garde les clés privées inexportables. |

| NFC | Near Field Communication : connexion sans fil courte portée (≈ 4 cm) pour mobiles/badges. |

| USBA / USBC | Connecteurs USB classiques (A) et réversibles (C) permettant l’alimentation et les données. |

| Lightning | Connecteur propriétaire Apple pour iPhone/iPad. |

| RSA4096 / Ed25519 | Algorithmes de signature : RSA historique 4096 bits, Ed25519 courbe elliptique moderne, rapides et sûrs. |

| Enterprise Attestation | Fonction FIDO2 qui signe la clé publique avec un certificat lié au fabricant pour identifier le numéro de série. |